こんにちは、エンジニアの君島です。

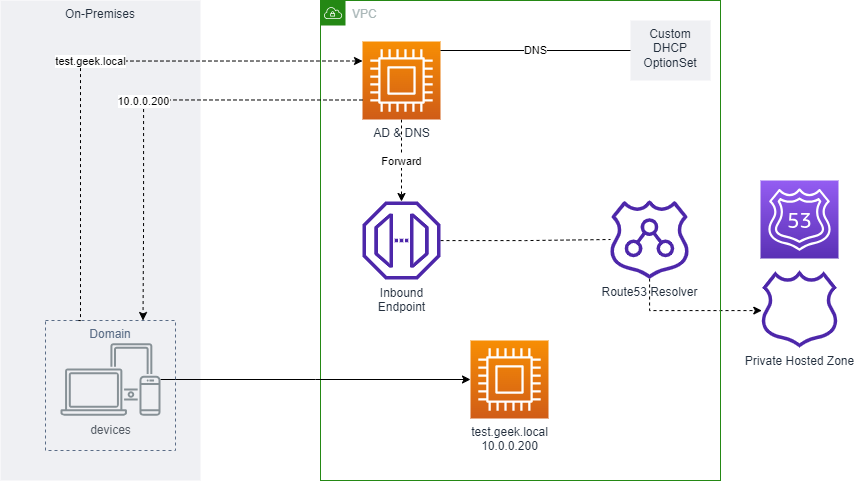

オンプレミスからAmazon Route53を利用したい場合や、Direct Connect経由の名前解決というとAmazon Route 53 Resolver エンドポイントを使用するということが多いかと思います。

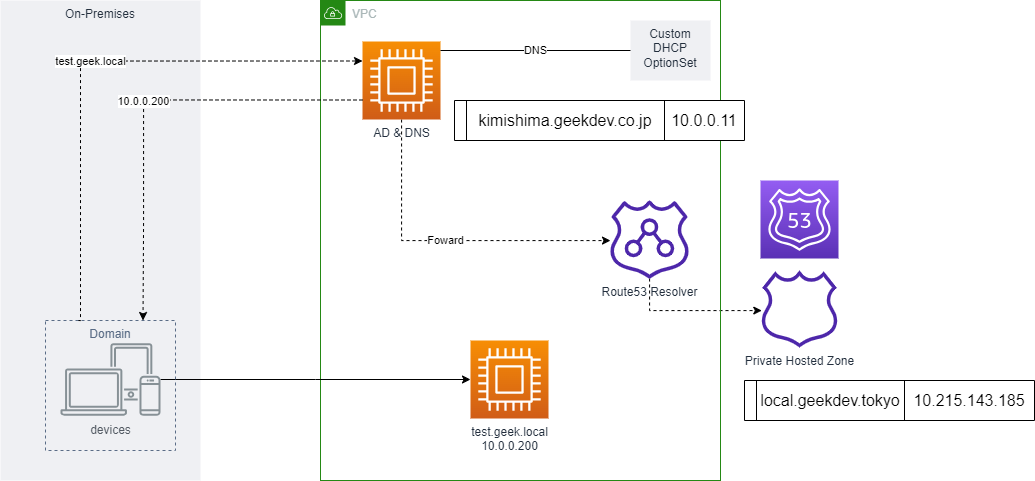

こちらのエンドポイントを使わなくても実現できる構成に触れる機会があったので紹介します。具体的には、こちらの構成例の画像下部に書かれた内容に関する構成になっています。

VPC内にADを配置しRoute53 Resolverを参照することでADドメインに参加しているサーバーからも、同様の名前解決が可能です。

目次

はじめに

前提条件

VPCのDNS設定はどちらも有効化しておきましょう。Route53 Resolverで名前解決するためには必要な設定です。

よくある構成

Direct Connect経由でオンプレミスから名前解決をしたい場合に、Amazon Route 53 Resolver インバウンドエンドポイントを使用するのが定石です。

そういった場合は、リンク先のような構成はよく見る形だと思います。

オンプレミスのデバイスからは直接Route53 Resolverを参照することはできません。

そのため、エンドポイント経由(セキュリティグループでport53は開ける必要があります)での通信を行います。

VPC内にADインスタンスがいる

構成

一方で、VPC内にADインスタンスがいる場合、またWindowsのDNS機能を利用しているような場合は状況が変わってきます。

この場合でも、Amazon Route 53 Resolver インバウンドエンドポイントを設定することも可能ですが、構成図からしてADインスタンスからのエンドポイントへのフォワードが要らなそうですね。

結果、エンドポイントを廃止しました。シンプルな作りになりましたね。

このあと動作検証する目的で、ADとPrivate Hosted Zoneとでそれぞれ別のレコードを設定しておきました。

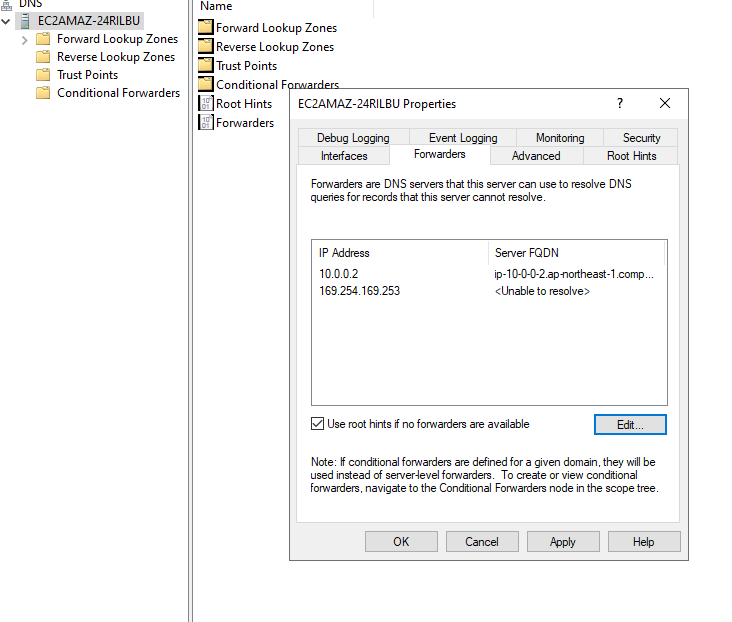

また、ADインスタンスのDNSではフォーワーダの設定をしておきます。

VPCが10.0.0.0/16だったため、VPC+2で以下のように設定しています。また、169.254.169.253も同様にRoute 53 Resolverを指し示すIPになっています。

このあたりの情報は、こちらの公式ドキュメントも参照しておきましょう。

なお、VPC内に配置されたサーバからの名前解決も、DHCPオプションセットの設定次第で直接Route53 Resolverを参照するかADを経由するかを選択できます。オンプレミスと全く同じ設定にしたい場合はカスタムDHCPオプションセットでADインスタンスを参照してみましょう。

検証してみよう

Private Hosted Zone設定

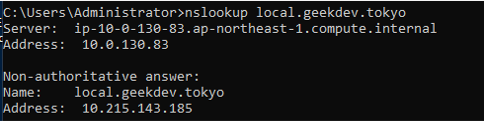

以下オンプレミスのデバイスでnslookupコマンドを使って確認してみましょう。

Private Hosted Zoneで設定したレコードの名前解決ができています。

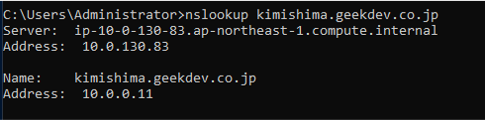

ADでのDNS設定

ADのDNSで設定したレコードの名前解決もできています。

ちなみにnslookupはserverオプションでDNSサーバやエンドポイントのIPアドレスを指定できるので、DNSサーバやエンドポイントが正しく設定されているか検証してみたいときはそちらのオプションを使ってお試しするのも良いと思います。

まとめ

ADインスタンスがVPC内にある場合には、Amazon Route 53 Resolver エンドポイントが無くても名前解決ができる構成がありました。

Private Hosted ZoneとWindowsのDNSとで設定したそれぞれのドメインの名前解決することができますが、運用を考慮しておくとPrivate Hosted Zoneに設定を集約した方が望ましいと思います。

また、ADインスタンスが停止してしまうと、オンプレミスからはDNSが参照できなくなってしまいます。ADインスタンスの可用性と冗長性は考慮しておいた方がいいでしょう。

上記のように、注意する点はありますが、

VPC内にADを配置しRoute53 Resolverを参照することでADドメインに参加しているサーバーからも、同様の名前解決が可能です。

の構成と検証結果を紹介しました。

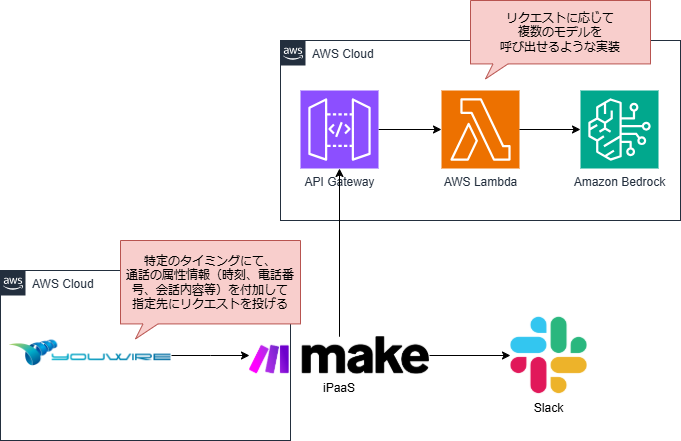

- オフィスにかかってきた電話の内容を生成AIにかませて議事録作成を自動化する - 2024-12-25

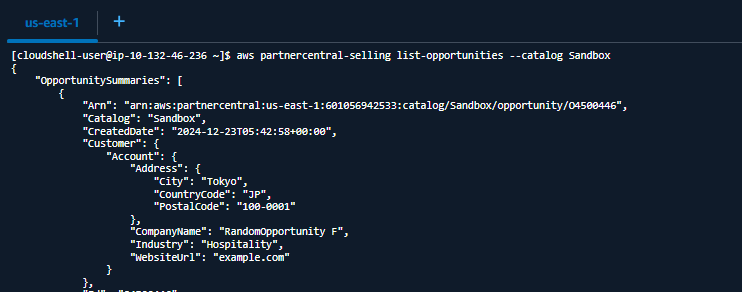

- AWS Partner Central API for Sellingを使うための準備と疎通確認してみた - 2024-12-25

- Amazon Bedrockでコード生成したスタンプラリーアプリをAWS Summit Japanで展示するまで - 2024-12-17

- AWS CloudShellでAmazon Q使えんの - 2024-12-08

- Pascalについて調べたまとめ - 2024-12-08

【採用情報】一緒に働く仲間を募集しています